Ethisch hacken - wat u moet weten

Terwijl de digitale wereld doorgaat en snel vooruitgang boekt, doen cybercriminelen dat ook. Criminelen, met name cybercriminelen hoeven niet langer hun comfortzone te verlaten om misdaden te plegen. Ze bereiken de gewenste resultaten met slechts een paar klikken van hun muis en een robuuste internetverbinding. Om deze lelijke trend te bestrijden, is er nood aan ethische hackers en een begrip van Ethisch hacken.

Hacking is een zeer brede discipline en bestrijkt een breed scala aan onderwerpen zoals,

- Website-hacking

- E-mail hacking

- Computer hacken

- Ethisch hacken

- Enz.

Lezen: Wat is Black Hat, Grey Hat of White Hat Hacker?

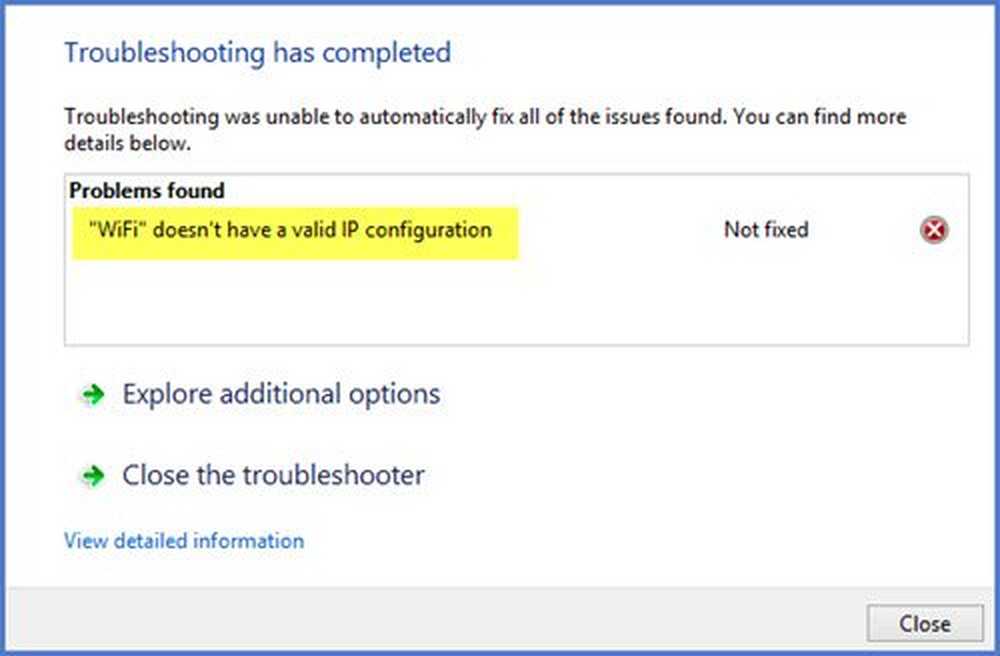

Wat is de betekenis van Ethical Hacking

Ethisch hacken ook bekend als Penetratietests is een handeling van binnendringend / penetrerend systeem of netwerken met toestemming van de gebruiker. Het doel is om de beveiliging van een organisatie te evalueren door de beveiligingslekken te exploiteren op een manier waarop aanvallers deze kunnen misbruiken. Daarbij de procedure van aanvallen documenteren om dergelijke gevallen in de toekomst te voorkomen. Penetratietests kunnen verder in drie typen worden ingedeeld.

1] Zwarte doos

De penetratietester krijgt geen details over het netwerk of de infrastructuur van het netwerk.

2] Grijze doos

De penetratietester heeft beperkte details over de systemen die moeten worden getest.

3] Witte doos

De penetratietester wordt ook wel Ethische hacker genoemd. Hij is op de hoogte van de volledige details van de te testen infrastructuur.

Ethische hackers gebruiken in de meeste gevallen dezelfde methoden en hulpmiddelen die door kwaadwillende hackers worden gebruikt, maar met de toestemming van de bevoegde persoon. Het uiteindelijke doel van de hele oefening is om de beveiliging te verbeteren en de systemen te verdedigen tegen aanvallen van kwaadwillende gebruikers.

Tijdens de oefening kan een ethische hacker proberen zoveel mogelijk informatie te verzamelen over het doelsysteem om manieren te vinden om het systeem te penetreren. Deze methode is ook bekend als Footprinting.

Er zijn twee soorten footprinting-

- Actief - Direct een verbinding tot stand brengen met het doelwit om informatie te verzamelen. Bijv. Nmap-tool gebruiken om het doel te scannen

- Passief - Informatie over het doel verzamelen zonder een directe verbinding tot stand te brengen. Het gaat om het verzamelen van informatie van sociale media, openbare websites, enz.

Verschillende fasen van ethisch hacken

De verschillende stadia van Ethical Hacking omvatten-

1] Verkenning

De allereerste stap van Hacking. Het is vergelijkbaar met Footprinting, d.w.z. fase van informatieverzameling. Hier wordt gewoonlijk informatie met betrekking tot drie groepen verzameld.

- Netwerk

- Gastheer

- Betrokken mensen.

Ethische hackers vertrouwen ook op social engineering-technieken om eindgebruikers te beïnvloeden en informatie te verkrijgen over de computeromgeving van een organisatie. Ze mogen echter geen toevlucht nemen tot kwade praktijken zoals het fysiek bedreigen van werknemers of andere soorten pogingen om toegang of informatie af te persen.

2] Scannen

Deze fase houdt in-

- Poort scannen: het doelwit scannen voor informatie zoals open poorten, Live-systemen, verschillende services die op de host worden uitgevoerd.

- Kwetsbaarheid van kwetsbaarheid: Het wordt voornamelijk uitgevoerd met behulp van geautomatiseerde hulpmiddelen om te controleren op zwakke punten of kwetsbaarheden die kunnen worden misbruikt.

- Netwerkmapping: Een kaart ontwikkelen die dient als een betrouwbare gids voor hacking. Dit omvat het vinden van de topologie van het netwerk, hostinformatie en het tekenen van een netwerkdiagram met de beschikbare informatie.

- Toegang krijgen: In deze fase kan een aanvaller een toegang krijgen tot een systeem. De volgende stap bestaat uit het verhogen van zijn privilege op beheerdersniveau, zodat hij een applicatie kan installeren die hij nodig heeft om gegevens te wijzigen of gegevens te verbergen.

- Toegang behouden: Toegang tot het doel blijven tot de geplande taak is voltooid.

De rol van een Ethical Hacker in cybersecurity is belangrijk, omdat de slechteriken er altijd zullen zijn om scheuren, achterdeurtjes en andere geheime manieren te vinden om toegang te krijgen tot gegevens die ze niet mogen.

Om de praktijk van Ethical Hacking aan te moedigen, is er een goede professionele certificering voor ethische hackers - De gecertificeerde ethische hacker (CEH). Deze certificering omvat meer dan 270 aanvalstechnologieën. Het is een leveranciersonafhankelijke certificering van de EC-Raad, een van de toonaangevende certificatie-instellingen.

Lees de volgende: Tips om hackers buiten je Windows-computer te houden.