Microsoft's opmerking over Rootkits gedetailleerd in zijn Dreigingsrapport

Microsoft Malware Protection Center heeft het Threat Report on Rootkits ter download beschikbaar gesteld. Het rapport onderzoekt een van de meer verraderlijke typen malware die organisaties en individuen vandaag bedreigen - de rootkit. Het rapport onderzoekt hoe aanvallers rootkits gebruiken en hoe rootkits werken op getroffen computers. Hier is een kern van het rapport, te beginnen met wat Rootkits zijn - voor de beginner.

rootkit is een set hulpprogramma's die een aanvaller of een maker van malware gebruikt om controle te krijgen over een zichtbaar / onbeveiligd systeem dat anders normaal is gereserveerd voor een systeembeheerder. In de afgelopen jaren is de term 'ROOTKIT' of 'ROOTKIT FUNCTIONALITY' vervangen door MALWARE - een programma dat is ontworpen om ongewenste effecten op een gezonde computer te hebben. De belangrijkste functie van Malware is om waardevolle gegevens en andere bronnen van de computer van een gebruiker in het geheim terug te trekken en aan de aanvaller te geven, waardoor hij volledige controle heeft over de besmette computer. Bovendien zijn ze moeilijk te detecteren en te verwijderen en kunnen ze verborgen blijven gedurende langere perioden, mogelijk jaren, als ze onopgemerkt blijven.

Dus natuurlijk moeten de symptomen van een gecompromitteerde computer worden gemaskeerd en in overweging worden genomen voordat de uitkomst fataal blijkt te zijn. In het bijzonder moeten strengere beveiligingsmaatregelen worden genomen om de aanval te ontmaskeren. Maar zoals gezegd, zodra deze rootkits / malware zijn geïnstalleerd, maken de stealth-mogelijkheden het moeilijk om het te verwijderen en de componenten die het zou kunnen downloaden. Om deze reden heeft Microsoft een rapport over ROOTKITS gemaakt.

Dreigingsrapport van Microsoft Malware Protection Center over rootkits

Het 16-pagina-rapport beschrijft hoe een aanvaller rootkits gebruikt en hoe deze rootkits werken op de getroffen computers.

Het enige doel van het rapport is om krachtige malware die veel organisaties bedreigt, met name computergebruikers, te identificeren en nader te onderzoeken. Het vermeldt ook enkele van de heersende malwarefamilies en brengt in het licht van de methode die de aanvallers gebruiken om deze rootkits te installeren voor hun eigen zelfzuchtige doeleinden op gezonde systemen. In de rest van het rapport vindt u experts die enkele aanbevelingen doen om gebruikers te helpen de dreiging van rootkits te beperken.

Soorten rootkits

Er zijn veel plaatsen waar een malware zichzelf in een besturingssysteem kan installeren. Dus, meestal wordt het type rootkit bepaald door de locatie waar het de subversie van het uitvoeringspad uitvoert. Dit bevat:

- Gebruikersmodus rootkits

- Kernel-modus rootkits

- MBR Rootkits / bootkits

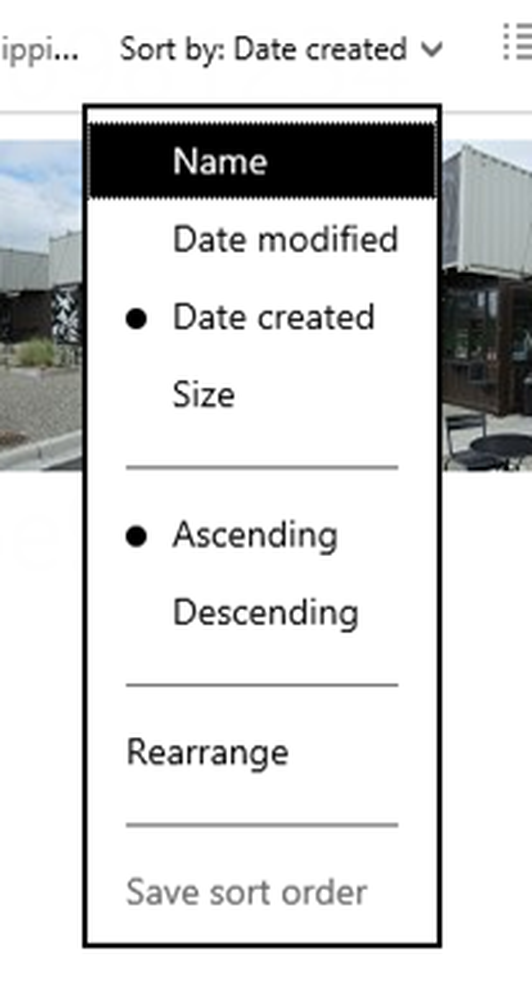

Het mogelijke effect van een RootKit-compromis in de kernelmodus wordt geïllustreerd via een screenshot hieronder.

Het derde type, wijzig de Master Boot Record om controle over het systeem te krijgen en start het proces van het laden van het vroegst mogelijke punt in de opstartvolgorde3. Het verbergt bestanden, registerwijzigingen, bewijs van netwerkverbindingen en andere mogelijke indicatoren die op de aanwezigheid kunnen wijzen.

Opmerkelijke malwarefamilies die Rootkit-functionaliteit gebruiken

Win32 / Sinowal13 - Een multicomponent-familie van malware die probeert gevoelige gegevens zoals gebruikersnamen en wachtwoorden voor verschillende systemen te stelen. Dit omvat het proberen te stelen van authenticatiegegevens voor een groot aantal FTP-, HTTP- en e-mailaccounts, evenals referenties die worden gebruikt voor online bankieren en andere financiële transacties.

Win32 / Cutwail15 - Een Trojaans paard dat willekeurige bestanden downloadt en uitvoert. De gedownloade bestanden kunnen worden uitgevoerd vanaf schijf of direct in andere processen worden geïnjecteerd. Hoewel de functionaliteit van de gedownloade bestanden variabel is, downloadt Cutwail meestal andere componenten die spam verzenden.

Het maakt gebruik van een kernel-modus rootkit en installeert verschillende apparaatstuurprogramma's om de componenten van de betrokken gebruikers te verbergen.

Win32 / Rustock - Een multi-componentenfamilie van rootkit-enabled backdoor-Trojaanse paarden die oorspronkelijk is ontwikkeld om te helpen bij de verspreiding van "spam" -mail via een botnet. Een botnet is een groot, door aanvallers bestuurd netwerk van gecompromitteerde computers.

Bescherming tegen rootkits

Het voorkomen van de installatie van rootkits is de meest effectieve methode om een infectie door rootkits te voorkomen. Hiervoor is het noodzakelijk te investeren in beschermende technologieën zoals antivirus- en firewallproducten. Dergelijke producten moeten een alomvattende benadering van bescherming bieden door gebruik te maken van traditionele, op handtekening gebaseerde detectie, heuristische detectie, dynamische en responsieve handtekeningmogelijkheden en gedragscontrole..

Al deze handtekeningensets moeten up-to-date worden gehouden met behulp van een geautomatiseerd updatemechanisme. Microsoft-antivirusoplossingen bevatten een aantal technologieën die speciaal zijn ontworpen om rootkits te beperken, waaronder monitoring van live kernelgedrag dat pogingen detecteert en rapporteert over de kernel van een getroffen systeem en parsering van het bestandssysteem vergemakkelijkt voor het identificeren en verwijderen van verborgen stuurprogramma's.

Als een systeem aangetast wordt gevonden, kan een extra tool die u toestaat om op te starten naar een bekende goede of vertrouwde omgeving nuttig zijn, omdat dit enkele geschikte herstelmaatregelen kan suggereren.

Onder dergelijke omstandigheden,

- De Standalone System Sweeper-tool (onderdeel van de Microsoft Diagnostics and Recovery Toolset (DART)

- Windows Defender Offline kan nuttig zijn.