Windows Defender Antivirus wordt nu uitgevoerd in een Sandbox-omgeving

Voor tech-giganten zoals Microsoft vormt technologie de kern van het bedrijf. Het heeft hen niet alleen geholpen om door de jaren heen betere producten te maken, maar ook om een nieuwe markt te creëren. Windows als besturingssysteem bracht een revolutie teweeg in de softwaremarkt. Nu wagen ze zich aan de beveiligingssoftwaremarkt. De nieuwste innovatie in Windows Defender is dat het de ingebouwde antivirus toestaat binnen een a. te draaien sandbox.

Met deze nieuwe ontwikkeling wordt Windows Defender Antivirus de eerste complete antivirusoplossing om deze mogelijkheid te hebben en blijft het de industrie leiden in het verhogen van de lat voor beveiliging.

Sandboxing inschakelen voor Windows Defender

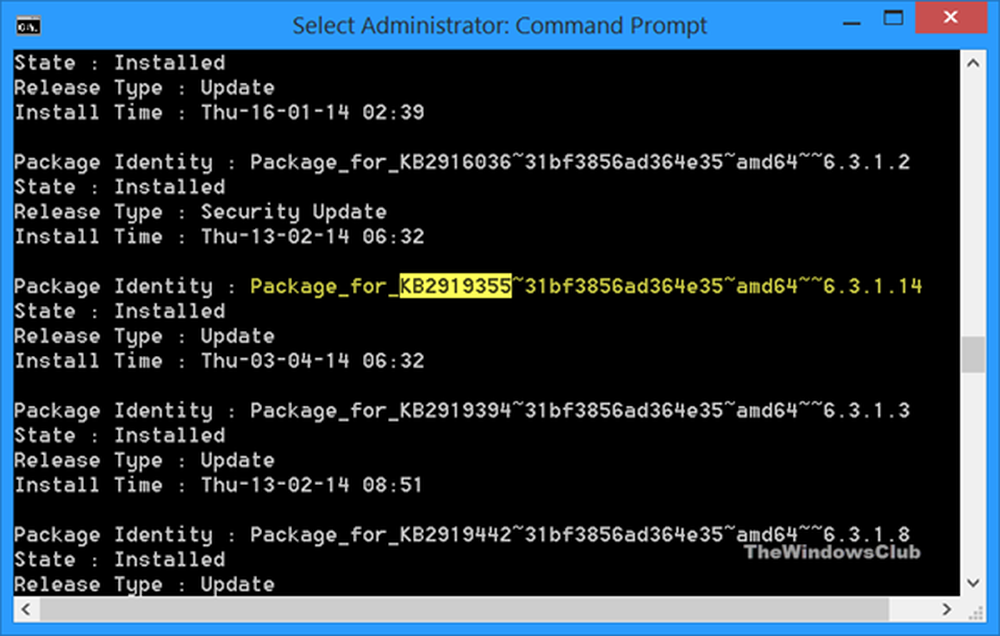

Het uitvoeren van Windows Defender in een sandbox wordt ondersteund op Windows 10, v1703 of hoger. U kunt de sandboxing-implementatie inschakelen door een machinewijd omgevingsvariabele in te stellen (setx / M MP_FORCE_USE_SANDBOX 1) en start de computer opnieuw op.

Voer de volgende opdracht uit in een verhoogde opdrachtprompt:

setx / M MP_FORCE_USE_SANDBOX 1

Nadat u dit hebt gedaan, start u uw computer opnieuw op.

Waarom Sandboxing belangrijk is vanuit een oogpunt van beveiliging

Het antivirusprogramma is voornamelijk ontworpen met het oog op het bieden van complete beveiliging door het hele systeem in realtime te inspecteren op schadelijke inhoud en artefacten en tegenbedreigingen. Het was dus essentieel om het programma met hoge rechten uit te voeren. Hierdoor was het een potentiële kandidaat voor aanvallen (met name de kwetsbaarheden die bestaan in de inhoudsparsers van Windows Defender Antivirus die willekeurige code-uitvoering kunnen veroorzaken).

Windows Defender in een sandbox uitvoeren maakt escalatie van privileges veel moeilijker en verhoogt de kosten voor aanvallers. Als Windows Defender Antivirus in zo'n veilige, geïsoleerde omgeving wordt uitgevoerd, wordt de invoer van de schadelijke code beperkt, mocht er zich een ongeluk of systeemcompromis voordoen.

Al deze acties hebben echter een directe invloed op de uitvoering. Dus om ervoor te zorgen dat de prestaties niet achteruitgaan, heeft Microsoft een nieuwe aanpak gekozen. Het heeft tot doel het aantal interacties tussen de sandbox en het gepriviligeerde proces te minimaliseren.

Het bedrijf heeft ook een model ontwikkeld dat de meeste beveiligingsgegevens host in geheugen-toegewezen bestanden die tijdens runtime alleen-lezen zijn. De actie zorgt ervoor dat er geen overhead is. Bovendien worden de beveiligingsgegevens in meerdere processen gehost. Het is nuttig in gevallen waarin zowel het gepriviligeerde proces als het sandbox-proces vereist zijn om toegang te krijgen tot handtekeningen en andere metadata voor detectie en herstel..

Ten slotte is het essentieel op te merken dat het sandbox-proces zelf geen inspectiehandelingen moet starten. Ook moet elke inspectie geen extra scans genereren. De naleving van deze regel vereist volledige controle over de mogelijkheden van de sandbox-strategie. Escalatie met lage bevoegdheden in de Sandbox-strategie van Windows Defender Antivirus biedt de perfecte manier om sterke garanties te implementeren en fijnmazige controle mogelijk te maken.

De nieuwe ontwikkeling is bedoeld om een verandering in de wereld van technologie aan te wakkeren en innovatie onderdeel van het DNA van Microsoft te maken.