Hoe de DefaultPassword-waarde te decoderen die in het register voor AutoLogon is opgeslagen

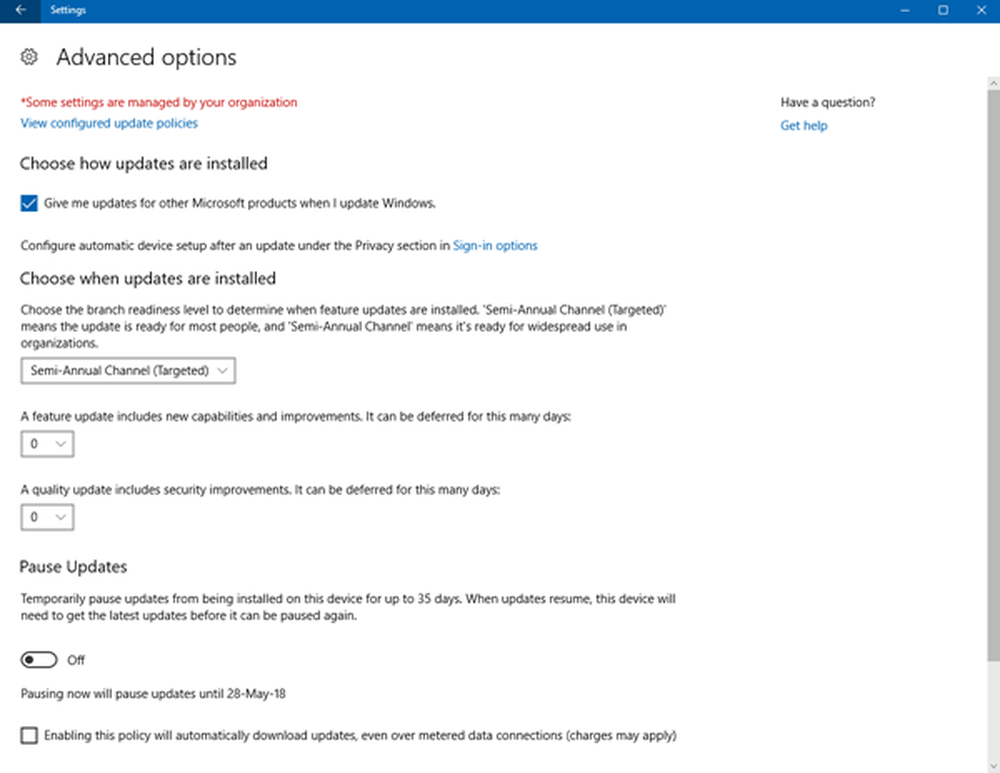

In een eerdere post hebben we gezien hoe je het inlogscherm kunt omzeilen in Windows 7 en oudere versies door er gebruik van te maken AutoLogon tool aangeboden door Microsoft. Er werd ook vermeld dat het grote voordeel van het gebruik van de AutoLogon-tool is dat uw wachtwoord niet wordt opgeslagen gewoon tekstformulier zoals wordt gedaan wanneer u de registervermeldingen handmatig toevoegt. Het wordt eerst gecodeerd en vervolgens opgeslagen, zodat zelfs de pc-beheerder geen toegang tot hetzelfde heeft. In het bericht van vandaag zullen we het hebben over het ontsleutelen van het Standaard wachtwoord waarde opgeslagen in de Register-editor met behulp van AutoLogon gereedschap.

De eerste dingen eerst, je zou nog steeds moeten hebben Beheerdersrechten om het te decoderen Standaard wachtwoord waarde. De reden achter deze voor de hand liggende beperking is dat dergelijke gecodeerde systeem- en gebruikersgegevens worden beheerst door een speciaal beveiligingsbeleid, bekend als Local Security Authority (LSA) die de toegang alleen verleent aan de systeembeheerder. Dus, voordat we de versleuteling van de wachtwoorden gaan doen, laten we eens kijken naar dit beveiligingsbeleid en de bijbehorende knowhow..

LSA - Wat het is en hoe het gegevens opslaat

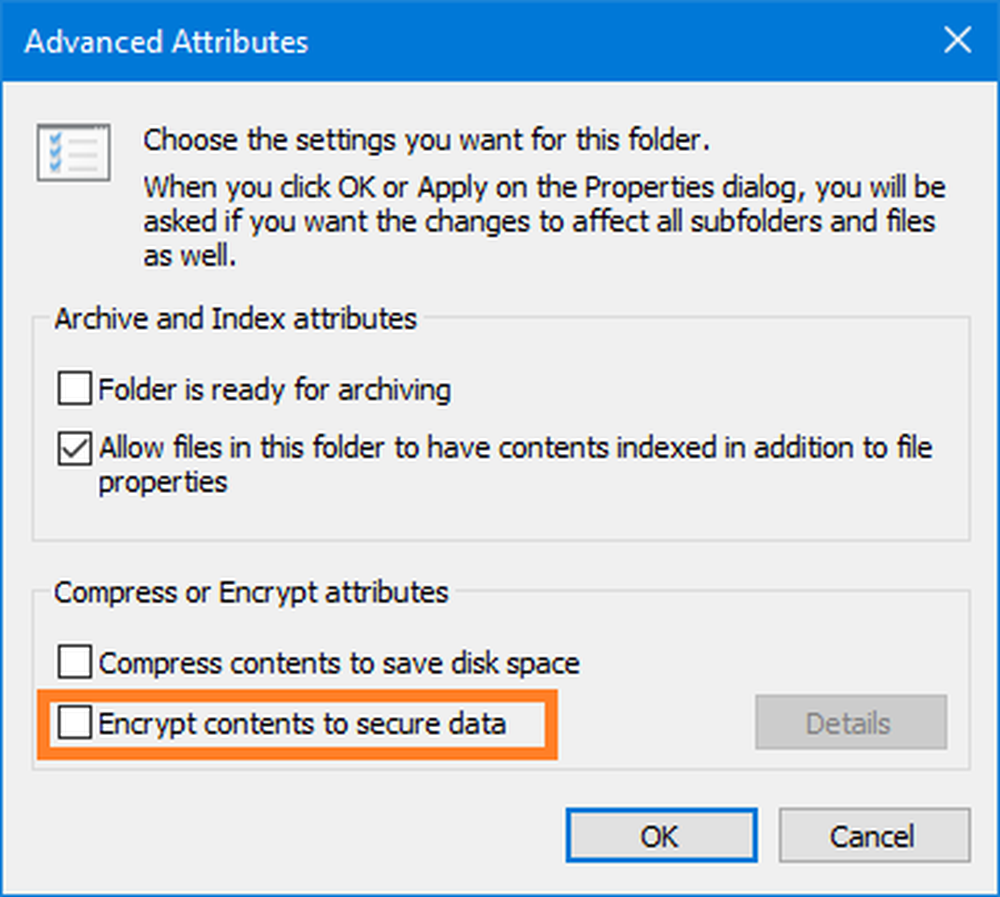

LSA wordt door Windows gebruikt om het lokale beveiligingsbeleid van het systeem te beheren en het auditing- en verificatieproces uit te voeren wanneer gebruikers inloggen bij het systeem terwijl ze hun privégegevens opslaan op een speciale opslaglocatie. Deze opslaglocatie wordt genoemd LSA Secrets waar belangrijke gegevens die door LSA-beleid worden gebruikt, worden opgeslagen en beschermd. Deze gegevens worden in een gecodeerde vorm opgeslagen in de registereditor in de HKEY_LOCAL_MACHINE / Beveiliging / Beleid / Geheimen sleutel, die vanwege beperkte beperkingen niet zichtbaar is voor algemene gebruikersaccounts Toegangscontrolelijsten (ACL). Als u de lokale beheerdersbevoegdheden heeft en uw weg kent in LSA Secrets, kunt u toegang krijgen tot de RAS / VPN-wachtwoorden, Autologon-wachtwoorden en andere systeemwachtwoorden / -sleutels. Hieronder is een lijst om er een paar te noemen.

- $ MACHINE.ACC: Gerelateerd aan domeinverificatie

- Standaard wachtwoord: Gecodeerde wachtwoordwaarde als AutoLogon is ingeschakeld

- NL $ KM: Geheime sleutel gebruikt voor het coderen van in cache opgeslagen domeinwachtwoorden

- L $ RTMTIMEBOMB: De laatste datumwaarde voor Windows-activering opslaan

Om de geheimen te creëren of te bewerken, is er een speciale set API's beschikbaar voor softwareontwikkelaars. Elke toepassing kan toegang krijgen tot de LSA Secrets-locatie, maar alleen in de context van het huidige gebruikersaccount.

Hoe het AutoLogon-wachtwoord te decoderen

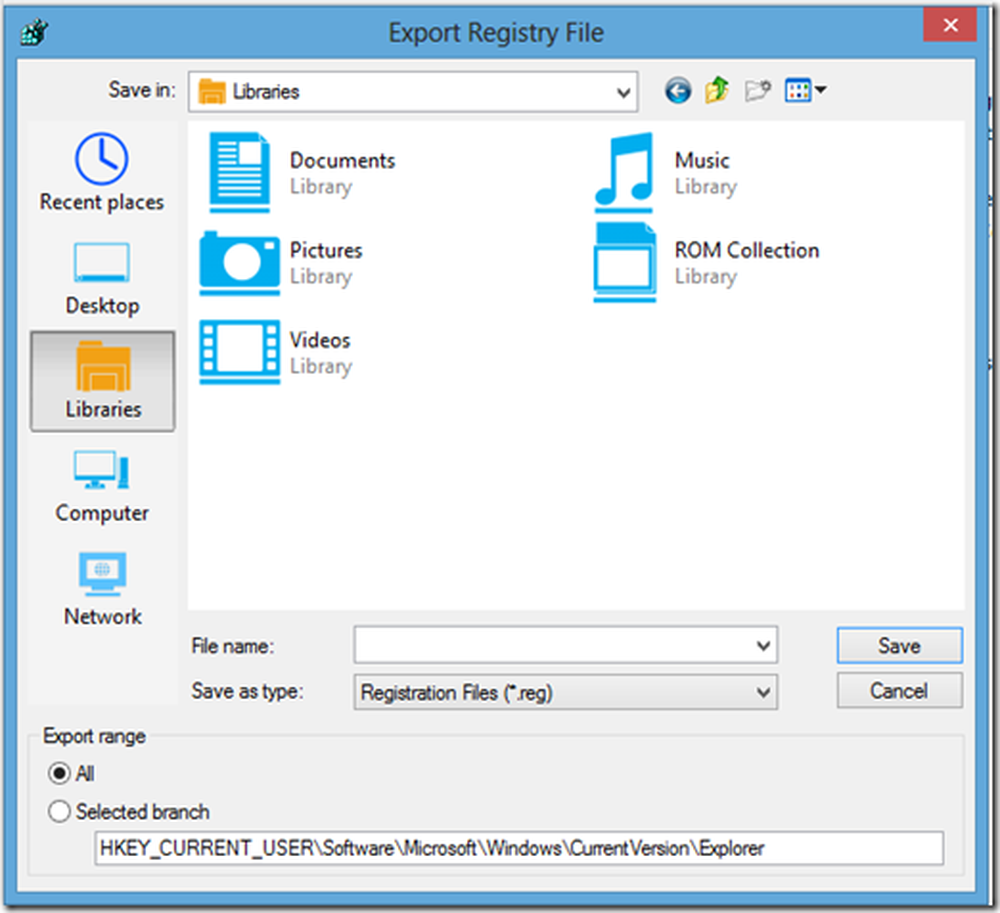

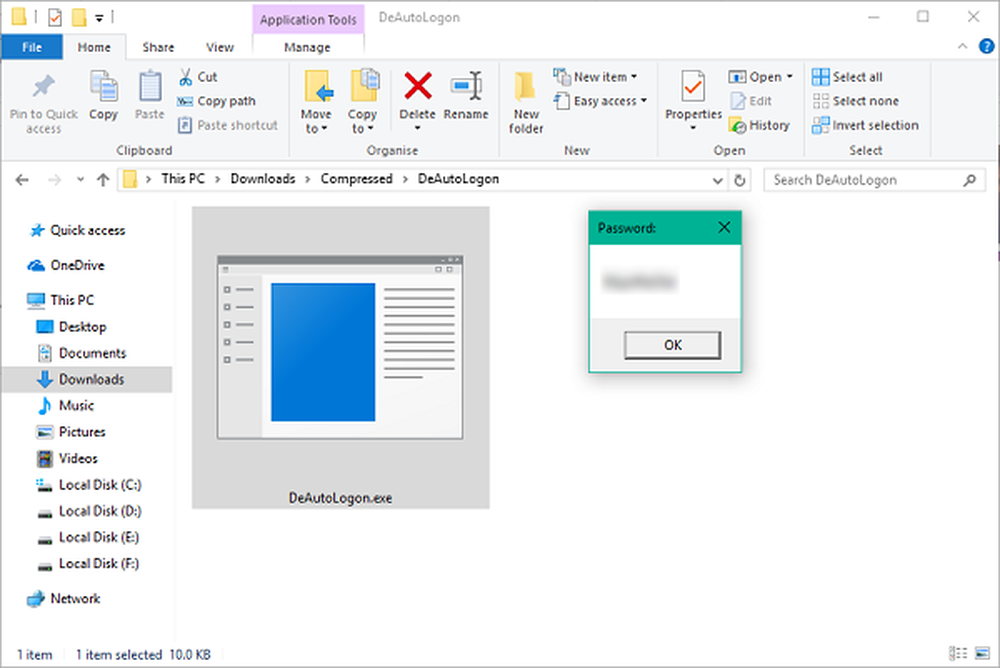

Nu, om het te decoderen en te ontwortelen Standaard wachtwoord waarde opgeslagen in LSA Secrets, kan men gewoon een Win32 API-aanroep doen. Er is een eenvoudig uitvoerbaar programma beschikbaar om de ontsleutelde waarde van de DefaultPassword-waarde te verkrijgen. Volg de onderstaande stappen om dit te doen:

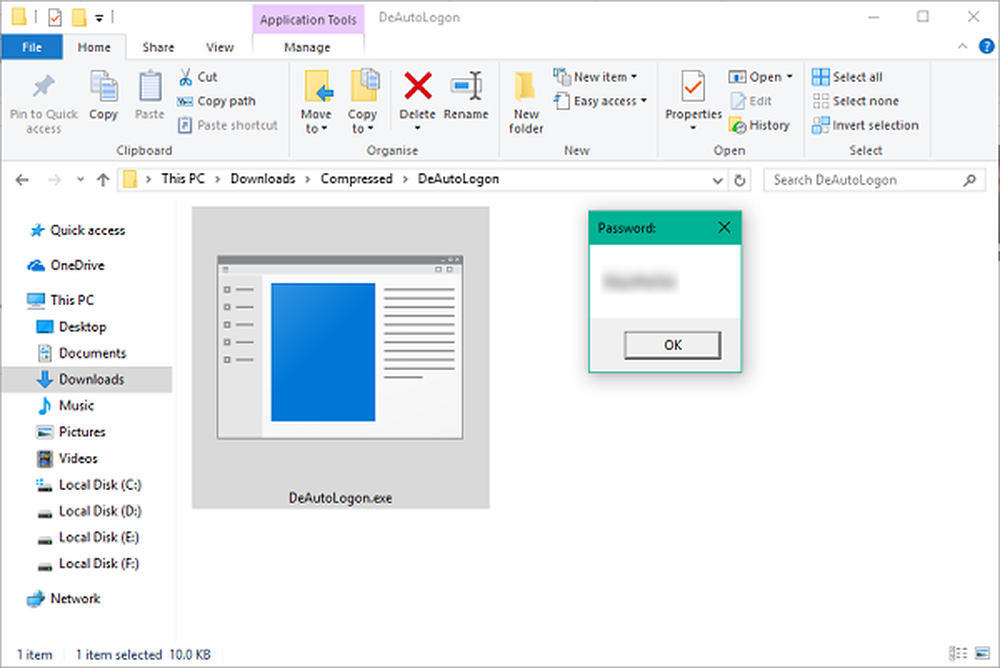

- Download het uitvoerbare bestand van hier - het is slechts 2 kB groot.

- Pak de inhoud van DeAutoLogon.zip het dossier.

- Klik met de rechtermuisknop DeAutoLogon.exe bestand en voer het uit als Administrator.

- Als u de AutoLogon-functie hebt ingeschakeld, moet de DefaultPassword-waarde zich voor u bevinden.

Als u probeert het programma zonder beheerdersrechten uit te voeren, komt u een fout tegen. Zorg er daarom voor dat u lokale beheerdersrechten verkrijgt voordat u de tool uitvoert. Ik hoop dat dit helpt!

Schreeuw uit in de comments hieronder als je vragen hebt.