Hoe het aantal inlogpogingen in Windows 10/8/7 te beperken

De meeste van de webservices waarvoor een login vereist is, hebben een gespecificeerd aantal opeenvolgende ongeldige inlogpogingen toegestaan, waarna u gedurende een bepaalde periode bent beperkt voor verdere inlogpogingen. Dit is om te voorkomen dat een hacker uw wachtwoord raadt door continu willekeurige tekens in te voeren.

Beperk het aantal inlogpogingen in Windows

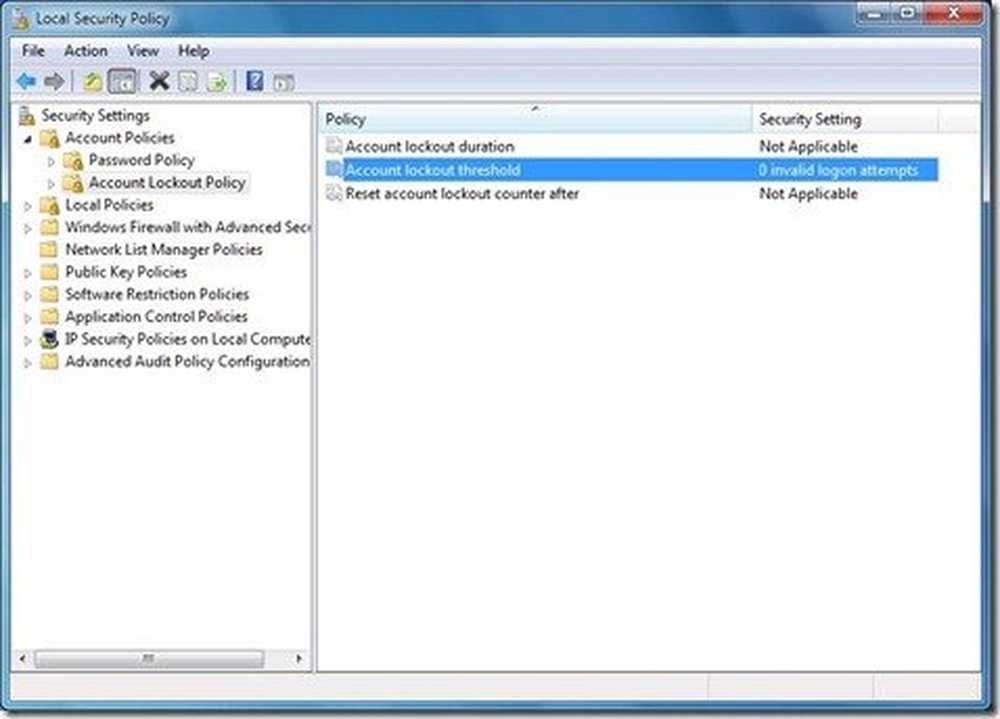

Met gebruik van Lokaal beveiligingsbeleid, u kunt deze functie gemakkelijk implementeren in Windows 10/8/7 via het lokale beveiligingsbeleid. Houd er rekening mee dat het lokale beveiligingsbeleid alleen beschikbaar is in bepaalde versies van Windows.

Om deze beveiligingsmaatregel in uw Windows 10/8/7 te implementeren, typt u Lokaal beveiligingsbeleid in het zoekvak in het Start-menu en druk op invoeren.

Limietbeleid accountvergrendeling

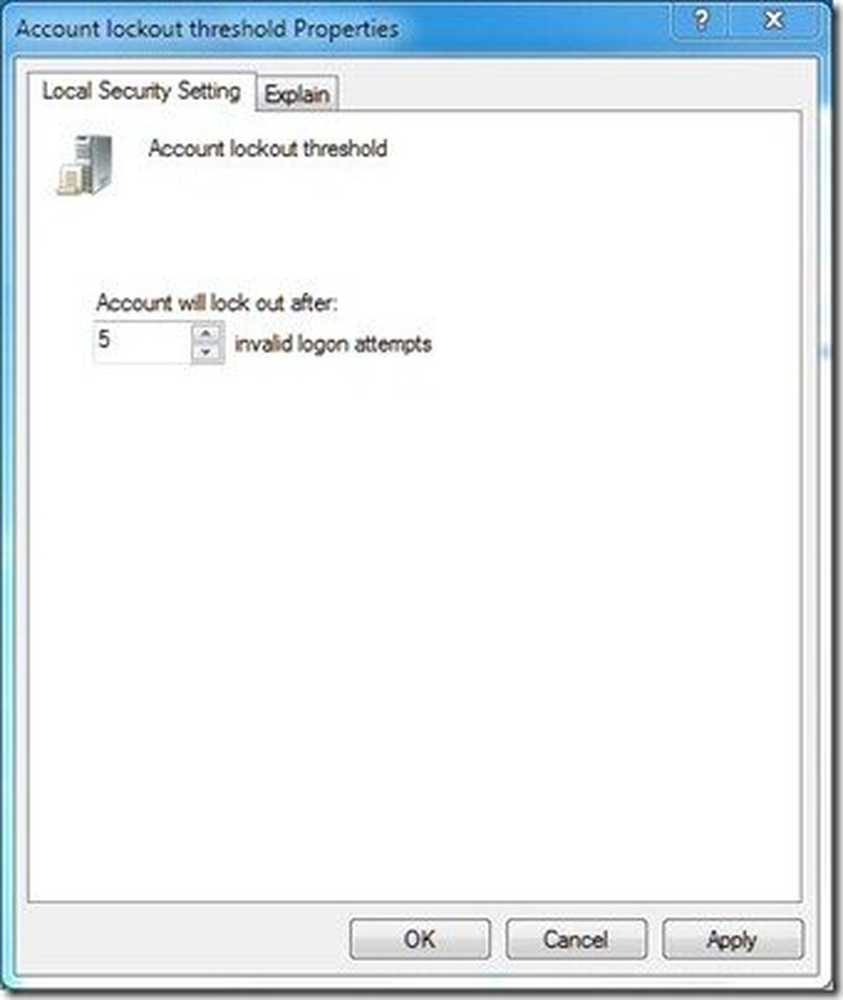

Selecteer nu in het LHS-venster Accountvergrendelingsbeleid van onder Accountbeleid zoals hieronder getoond. Dubbelklik Accountvergrendelingsdrempel.

De Account uitsluitingsdrempel beveiligingsinstelling bepaalt het aantal mislukte aanmeldingspogingen waardoor een gebruikersaccount wordt geblokkeerd. Een uitgesloten account kan niet worden gebruikt totdat het door een beheerder is gereset of totdat de uitsluitingsduur voor het account is verlopen. U kunt een waarde instellen tussen 0 en 999 mislukte aanmeldingspogingen. Als u de waarde instelt op 0, wordt het account nooit geblokkeerd.

Selecteer nu het aantal ongeldige inlogpogingen waarna u de computer wilt vergrendelen. Klik OK.

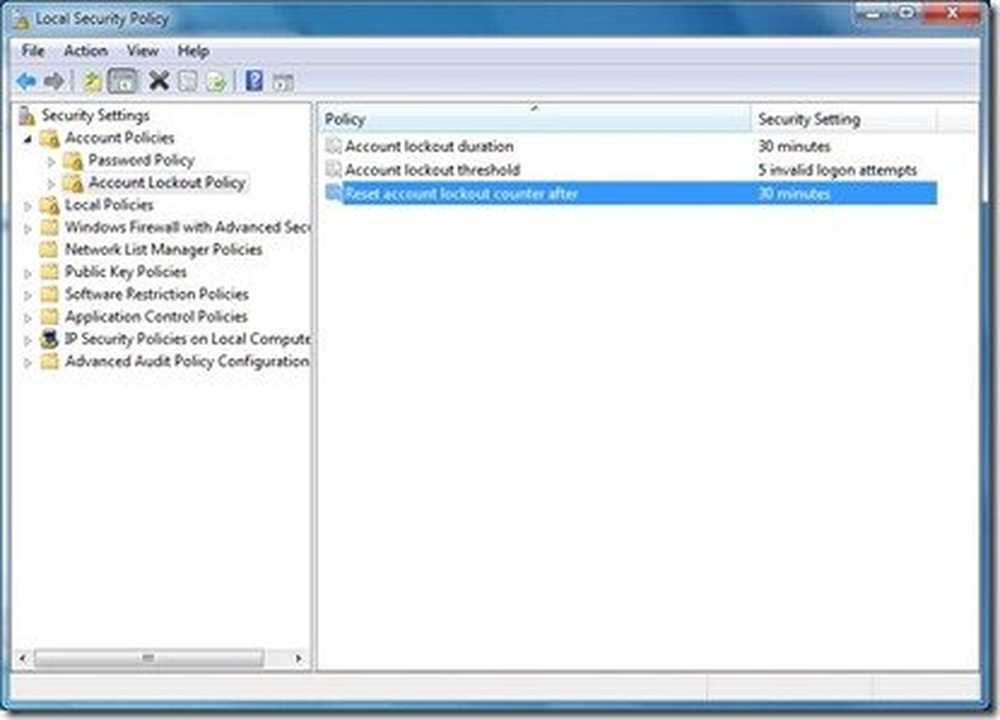

Duurbeleid voor accountvergrendeling

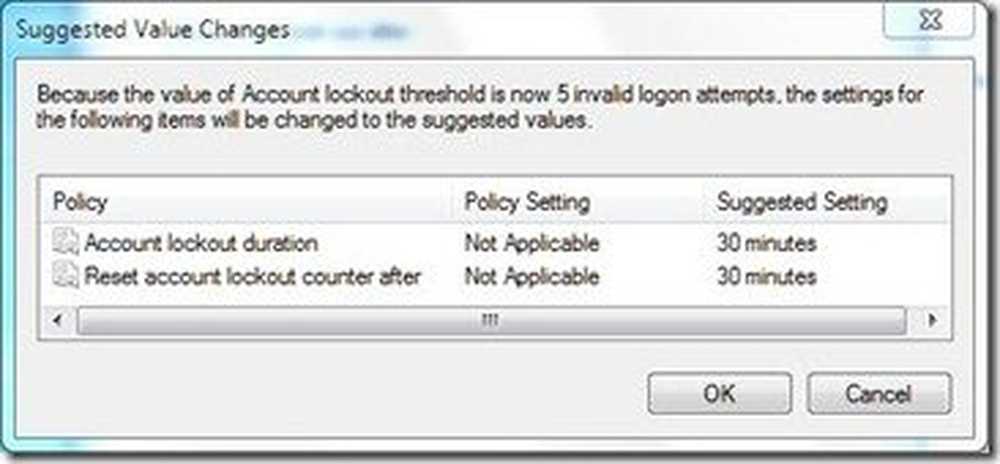

Volgende Windows zal u dat melden Accountuitsluitingsduur en Reset account lockout-teller wordt ingesteld op standaard. U kunt de standaardwaarde kiezen of deze later wijzigen. Klik nadat u klaar bent op OK.

De Accountuitsluitingsduur beveiligingsinstelling bepaalt het aantal minuten dat een geblokkeerd account geblokkeerd blijft voordat het automatisch ontgrendeld wordt. Het beschikbare bereik loopt van 0 minuten tot 99.999 minuten. Als u de blokkeerduur instelt op 0, wordt het account geblokkeerd totdat een beheerder het expliciet ontgrendelt. Als er een drempelwaarde voor accountvergrendeling is gedefinieerd, moet de vergrendelingsduur van de account groter zijn dan of gelijk zijn aan de resettijd.

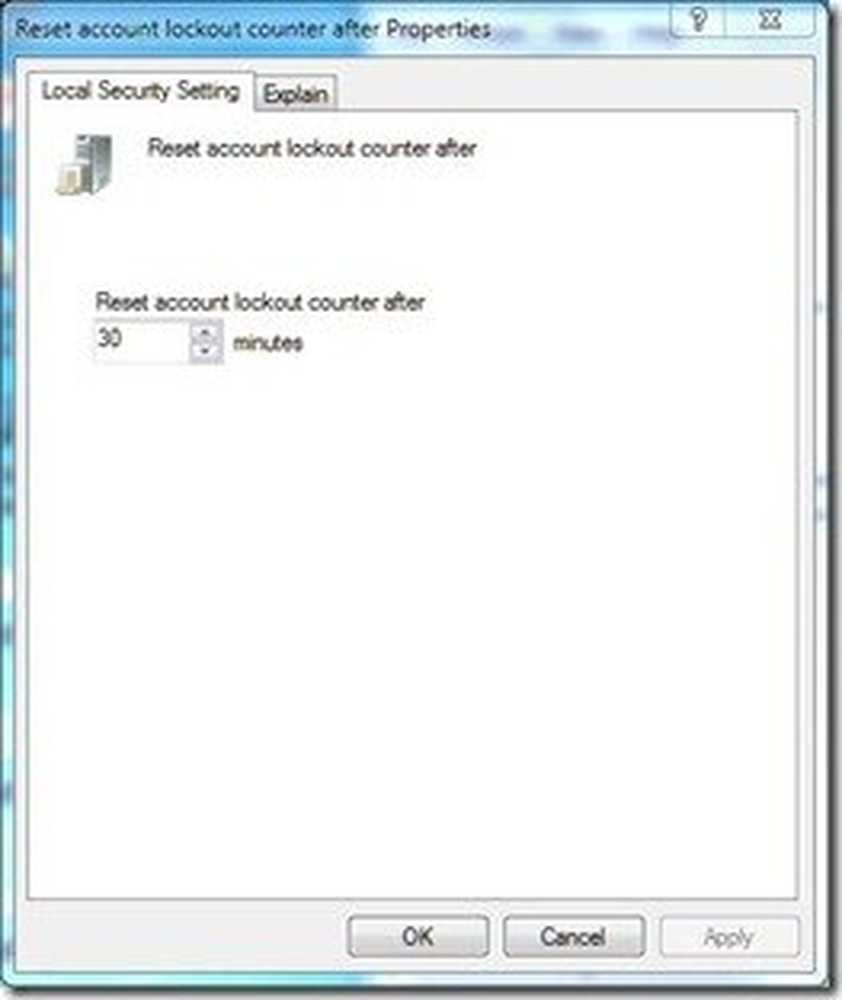

De Accountvergrendelteller opnieuw instellen na beveiligingsinstelling bepaalt het aantal minuten dat moet verstrijken na een mislukte inlogpoging voordat de mislukte poging om in te loggen wordt gereset naar 0 slechte aanmeldingspogingen. Het beschikbare bereik is 1 minuut tot 99.999 minuten. Als er een drempelwaarde voor accountuitschakeling is gedefinieerd, moet deze resettijd kleiner zijn dan of gelijk zijn aan de duur van de accountuitschakeling.

Klik OK zodra de gewenste waarden zijn ingesteld!

Als iemand meer dan het ingestelde aantal keren een verkeerd wachtwoord invoert, wordt het gebruikersaccount geblokkeerd en moet de beheerder het ontgrendelen.

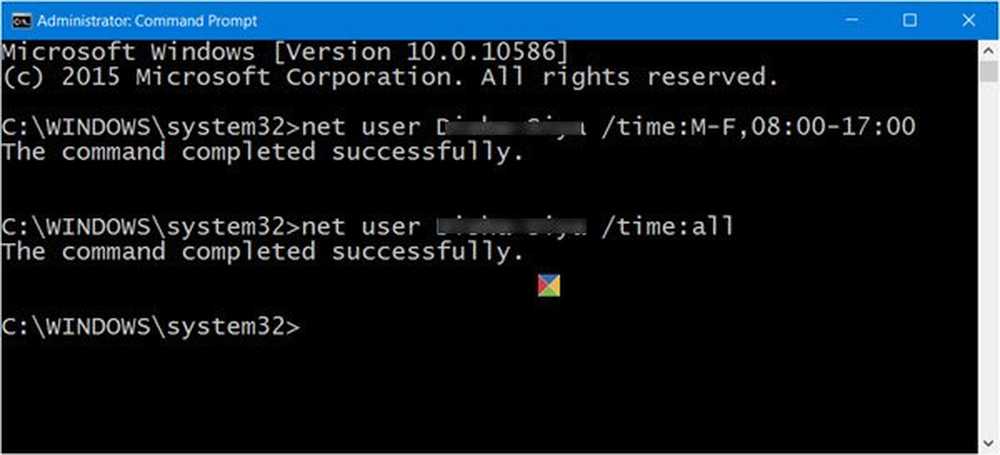

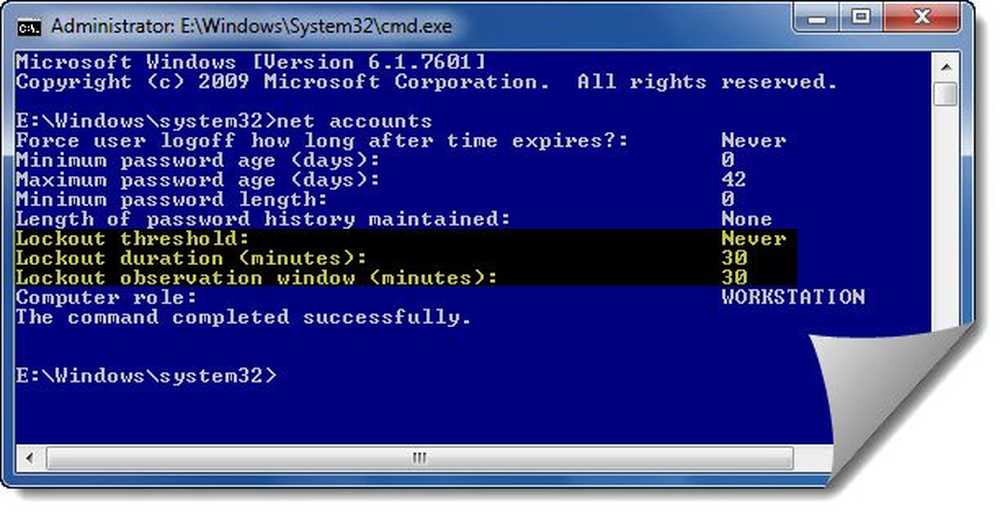

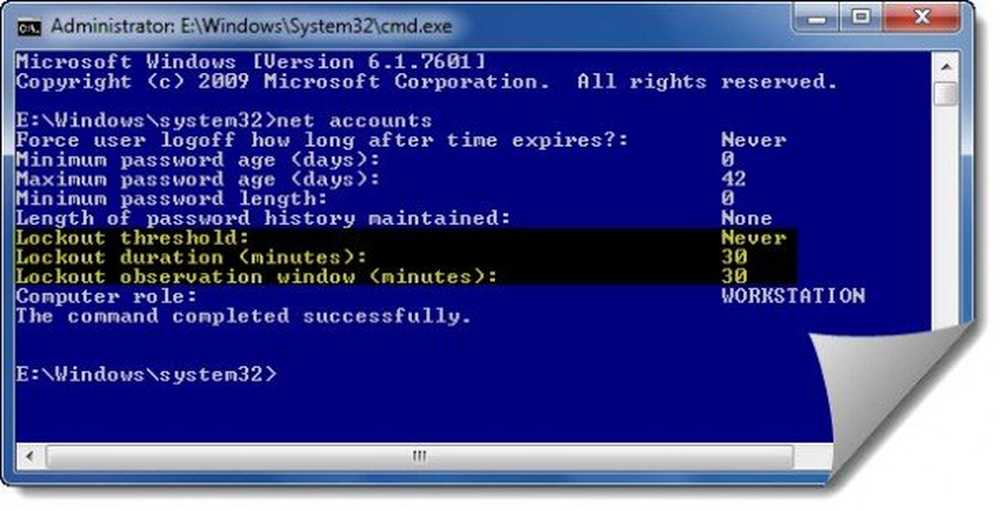

Overigens, om uw huidige vergrendelingsdrempel voor huidige accounts te zien, typt u 'netaccounts' in een verhoogde CMD en drukt u op Enter.

Hier ziet u uw huidige waarden.

Lee Whittington voegt toe:

Voor gebruikers die geen groepsbeleid hebben, is er nog steeds een manier om de waarden in te stellen via de opdrachtprompt

Open een verhoogde opdrachtprompt en gebruik het volgende om de waarden in te stellen (vervang X door de gewenste waarde).netaccounts / lockoutdrempel: X

netaccounts / vergrendelingsvenster: X

netaccounts / lockoutduration: X

Typ daarna 'netto rekeningen'om de toegepaste wijzigingen te bekijken.

Zie nu hoe u Windows-wachtwoordbeleid voor inloggen kunt verbeteren.