DNS-cachevergifting en spoofing

DNS staat voor Domain Name System en dit helpt een browser bij het uitzoeken van het IP-adres van een website, zodat deze deze op uw computer kan laden. DNS-cache is een bestand op de computer van uw ISP dat een lijst bevat met IP-adressen van regelmatig gebruikte websites. In dit artikel wordt uitgelegd wat DNS-cache-vergiftiging en DNS-spoofing zijn.

DNS cache vergiftiging

Telkens wanneer een gebruiker een website-URL in zijn of haar browser typt, neemt de browser contact op met een lokaal bestand (DNS-cache) om te zien of er een vermelding is om het IP-adres van de website op te lossen. De browser heeft het IP-adres van websites nodig om verbinding te kunnen maken met de website. Het kan niet eenvoudigweg de URL gebruiken om rechtstreeks verbinding te maken met de website. Het moet worden omgezet in een juist IPv4- of IPv6-IP-adres. Als het record daar is, zal de webbrowser het gebruiken; anders gaat het naar een DNS-server om het IP-adres te krijgen. Dit wordt DNS-lookup genoemd.

Er wordt een DNS-cache gemaakt op uw computer of de DNS-servercomputer van uw internetprovider, zodat de hoeveelheid tijd die wordt besteed aan het opvragen van de DNS van een URL, wordt verkort. Kort gezegd, DNS-caches zijn kleine bestanden die het IP-adres bevatten van verschillende websites die vaak worden gebruikt op een computer of netwerk. Voordat u contact opneemt met DNS-servers, nemen computers in een netwerk contact op met de lokale server om te zien of er een vermelding in de DNS-cache is. Als er een is, zullen de computers het gebruiken; anders neemt de server contact op met een DNS-server en haalt hij het IP-adres op. Vervolgens wordt de lokale DNS-cache bijgewerkt met het nieuwste IP-adres voor de website.

Voor elk item in een DNS-cache is een tijdslimiet ingesteld, afhankelijk van het besturingssysteem en de nauwkeurigheid van DNS-resoluties. Nadat de periode is verstreken, neemt de computer of server die de DNS-cache bevat contact op met de DNS-server en werkt deze bij, zodat de informatie correct is.

Er zijn echter mensen die de DNS-cache kunnen vergiftigen voor criminele activiteiten.

De cache vergiftigen betekent het veranderen van de echte waarden van URL's. Cybercriminelen kunnen bijvoorbeeld een website maken die lijkt op zeggen, xyz.com en voer de DNS-record in uw DNS-cache in. Dus, als je typt xyz.com in de adresbalk van de browser pakt deze laatste het IP-adres van de nep-website op en brengt u daar naartoe, in plaats van de echte website. Dit wordt Pharming genoemd. Met behulp van deze methode kunnen cybercriminelen uw inloggegevens en andere informatie zoals kaartgegevens, burgerservicenummer, telefoonnummers en meer voor identiteitsdiefstal uitschrijven. De DNS-vergiftiging wordt ook gedaan om malware in uw computer of netwerk te injecteren. Zodra je op een nep-website terechtkomt met een vergiftigde DNS-cache, kunnen de criminelen alles doen wat ze willen.

Soms kunnen criminelen in plaats van de lokale cache ook valse DNS-servers instellen, zodat ze bij bevraging valse IP-adressen kunnen afgeven. Dit is DNS-vergiftiging op hoog niveau en corrumpeert de meeste DNS-caches in een bepaald gebied en beïnvloedt daardoor veel meer gebruikers.

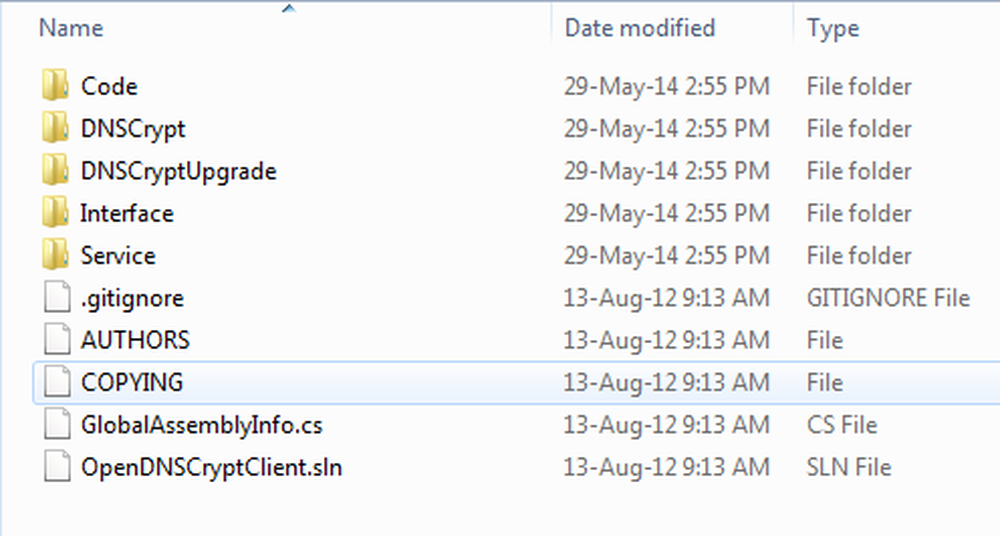

Lees over: Comodo Secure DNS | OpenDNS | Google Public DNS | Yandex Secure DNS | Angel DNS.

DNS Cache Spoofing

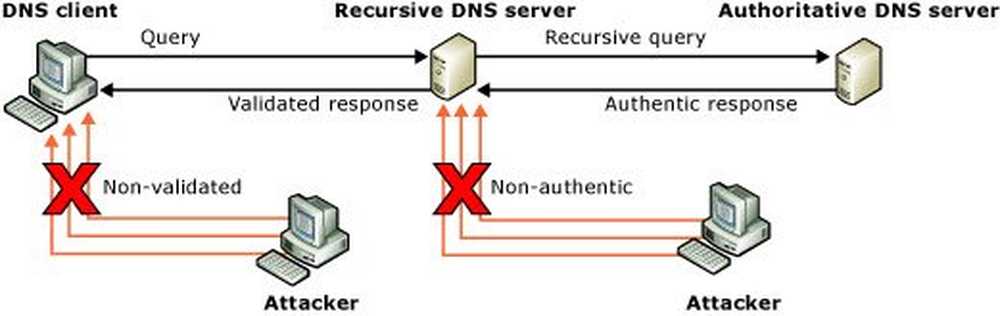

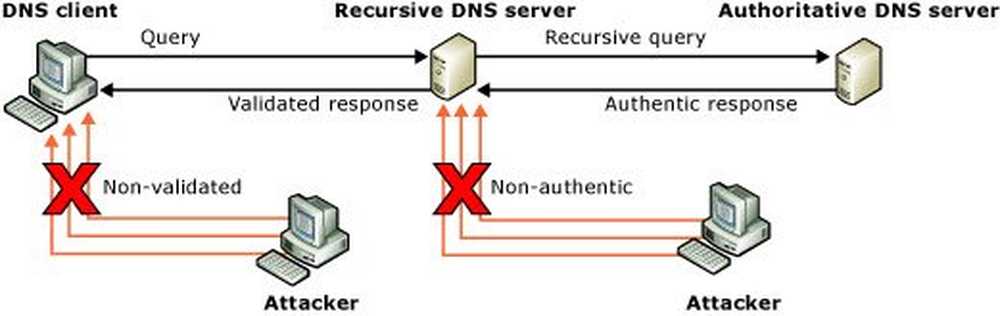

DNS-spoofing is een type aanval waarbij nabootsing van DNS-serverreacties optreedt om valse informatie in te voeren. Bij een spoofing-aanval probeert een kwaadwillende gebruiker te raden dat een DNS-client of -server een DNS-query heeft verzonden en wacht op een DNS-reactie. Een succesvolle spoofing-aanval voegt een nep-DNS-reactie in de cache van de DNS-server, een proces dat cache-vergiftiging wordt genoemd. Een vervalste DNS-server kan niet controleren of DNS-gegevens authentiek zijn en zal vanuit de cache antwoorden met behulp van de nep-informatie.

DNS Cache Spoofing klinkt vergelijkbaar met DNS Cache Poisoning, maar er is een klein verschil. DNS Cache Spoofing is een set methoden die wordt gebruikt om een DNS-cache te vergiftigen. Dit kan een geforceerde invoer zijn naar de server van een computernetwerk om de DNC-cache te wijzigen en te manipuleren. Dit zou een valse DNS-server kunnen opzetten, zodat nep-antwoorden worden verzonden wanneer er vragen worden gesteld. Er zijn veel manieren om een DNS-cache te vergiftigen, en een van de meest voorkomende manieren is DNS Cache Spoofing.

Lezen: Hoe te achterhalen of de DNS-instellingen van uw computer zijn aangetast door gebruik te maken van ipconfig.

DNS Cache Poisoning - Preventie

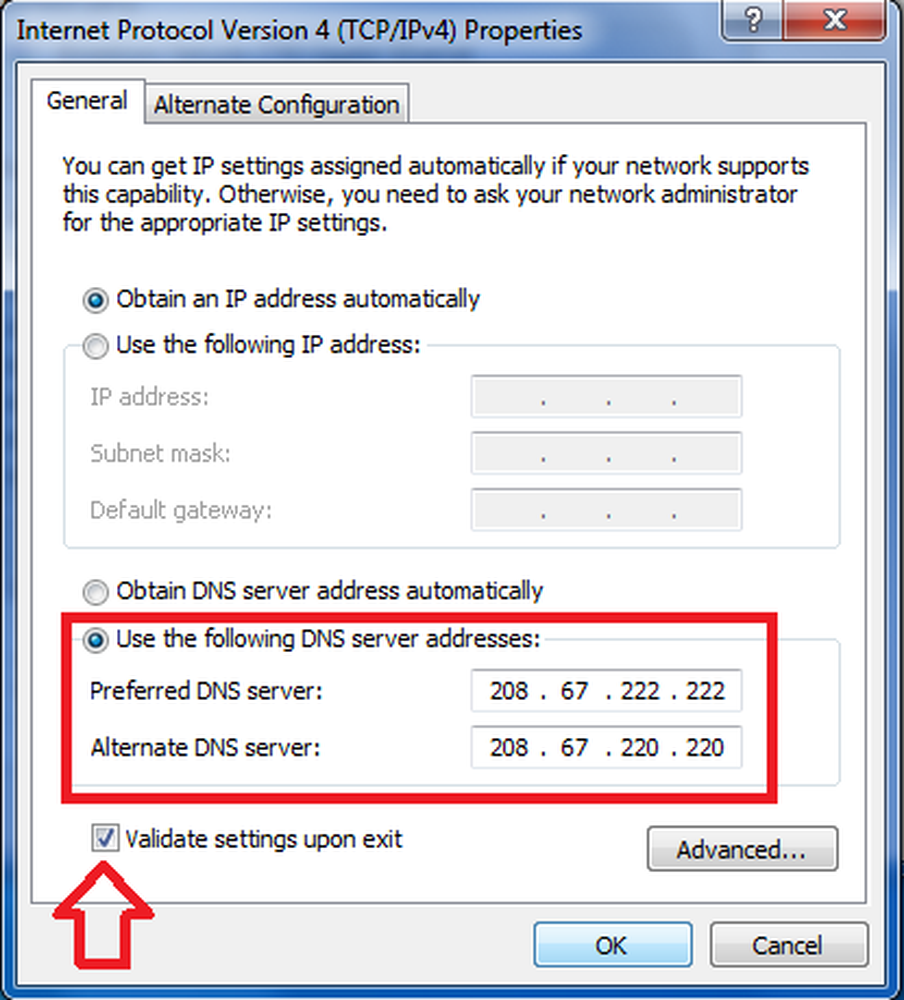

Er zijn niet veel methoden beschikbaar om DNS-cache-vergiftiging te voorkomen. De beste methode is om vergroot uw beveiligingssystemen zodat geen enkele aanvaller je netwerk kan beschadigen en de lokale DNS-cache kan manipuleren. Gebruik een goede firewall die DNS-cache-vergiftigingsaanvallen kunnen detecteren. De DNS-cache leegmaken vaak is ook een optie die sommigen van u wellicht overwegen.

Anders dan beveiligingssystemen opschalen, moeten admins dat wel doen update hun firmware en software om de beveiligingssystemen actueel te houden. Besturingssystemen moeten worden gepatcht met de nieuwste updates. Er mag geen uitgaande link van een derde partij zijn. De server moet de enige interface tussen het netwerk en internet zijn en achter een goede firewall staan.

De vertrouw relaties van servers in het netwerk moeten hoger worden geplaatst, zodat ze niet zomaar elke server vragen om DNS-resoluties. Op die manier zouden alleen de servers met echte certificaten kunnen communiceren met de netwerkserver tijdens het oplossen van DNS-servers.

De periode van elk item in DNS-cache moet kort zijn, zodat DNS-records vaker worden opgehaald en worden bijgewerkt. Dit kan langere tijdsperioden betekenen voor het verbinden met websites (soms), maar verkleint de kans op het gebruik van een vergiftigde cache.

DNS Cache-vergrendeling moet worden geconfigureerd tot 90% of meer op uw Windows-systeem. Met Cache-vergrendeling in Windows Server kunt u bepalen of informatie in de DNS-cache kan worden overschreven. Zie TechNet voor meer hierover.

Gebruik de DNS-socketpool omdat het een DNS-server in staat stelt bronpoort-randomisatie te gebruiken bij het uitgeven van DNS-query's. Dit biedt verbeterde beveiliging tegen cache-vergiftigingsaanvallen, zegt TechNet.

Domain Name System Security Extensions (DNSSEC) is een reeks extensies voor Windows Server die beveiliging toevoegen aan het DNS-protocol. Hierover kunt u hier meer over lezen.

Er zijn twee tools die u mogelijk interesseren: F-Secure Router Checker controleert op DNS-kaping en WhiteHat Security Tool controleert DNS-kapingen.

Nu lezen: Wat is DNS Hijacking?

Observatie en opmerkingen zijn welkom.