Altijd VPN implementeren met Remote Access in Windows 10

DirectAccess is geïntroduceerd in besturingssystemen Windows 8.1 en Windows Server 2012 als een functie waarmee Windows-gebruikers op afstand verbinding kunnen maken. Na de lancering van Windows 10, de inzet van deze infrastructuur is afgenomen. Microsoft heeft organisaties die een DirectAccess-oplossing overwegen actief aangemoedigd om clientgebaseerde VPN in plaats daarvan met Windows 10 te implementeren Altijd op VPN connectie levert een DirectAccess-achtige ervaring op met traditionele VPN-protocollen voor externe toegang, zoals IKEv2, SSTP en L2TP / IPsec. Trouwens, het komt ook met een aantal extra voordelen.

De nieuwe functie is geïntroduceerd in de Windows 10-jubileumupdate om IT-beheerders toe te staan om automatische VPN-verbindingsprofielen te configureren. Zoals eerder vermeld, heeft Always On VPN een aantal belangrijke voordelen ten opzichte van DirectAccess. Bijvoorbeeld, Always On VPN kan zowel IPv4 als IPv6 gebruiken. Dus, als u enige vrees heeft voor de toekomstige levensvatbaarheid van DirectAccess en als u aan alle vereisten voldoet om te ondersteunen Altijd op VPN met Windows 10, dan is misschien overschakelen naar de laatste de juiste keuze.

Always On VPN voor Windows 10-clientcomputers

In deze zelfstudie doorloopt u de stappen voor het implementeren van Remote Access Always On VPN-verbindingen voor externe clientcomputers waarop Windows 10 wordt uitgevoerd.

Voordat u doorgaat, moet u controleren of u het volgende hebt geïnstalleerd:

- Een Active Directory-domeininfrastructuur, inclusief een of meer DNS-servers (Domain Name System).

- Public Key Infrastructure (PKI) en Active Directory Certificate Services (AD CS).

Beginnen Externe toegang altijd bij VPN-implementatie, installeer een nieuwe Remote Access-server waarop Windows Server 2016 wordt uitgevoerd.

Voer vervolgens de volgende acties uit met de VPN-server:

- Installeer twee Ethernet-netwerkadapters op de fysieke server. Als u de VPN-server op een VM installeert, moet u twee externe virtuele switches maken, één voor elke fysieke netwerkadapter; en maak vervolgens twee virtuele netwerkadapters voor de VM, waarbij elke netwerkadapter is verbonden met één virtuele switch.

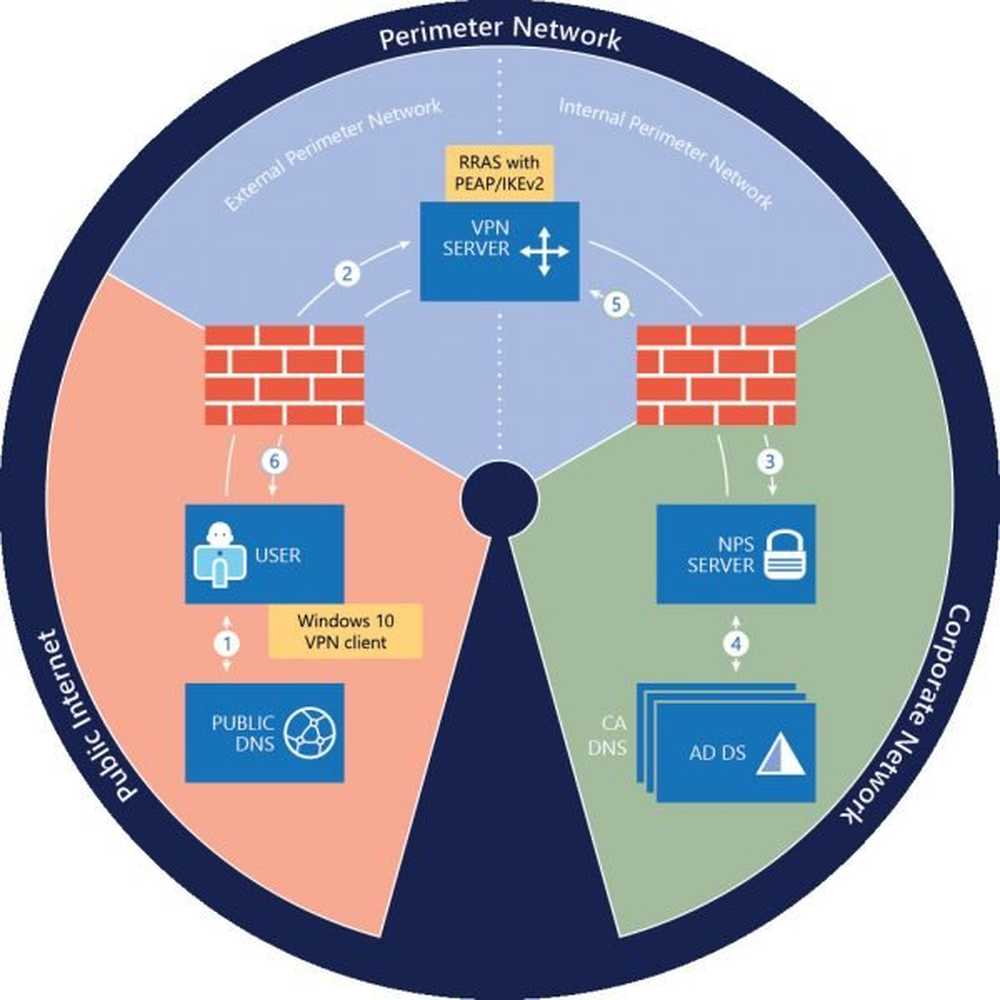

- Installeer de server op uw perimeternetwerk tussen uw edge en interne firewalls, met één netwerkadapter aangesloten op het externe perimeternetwerk en één netwerkadapter verbonden met het interne perimeternetwerk.

Nadat u de bovenstaande procedure hebt voltooid, installeert en configureert u Remote Access als een individuele tenant VPN RAS Gateway voor point-to-site VPN-verbindingen vanaf externe computers. Probeer Remote Access als een RADIUS-client te configureren, zodat deze in staat is verbindingsverzoeken naar de organisatie-NPS-server te verzenden voor verwerking.

Registreer en valideer het VPN-servercertificaat van uw certificeringsinstantie (CA).NPS-server

Als u dit niet weet, is de server geïnstalleerd in uw organisatie / bedrijfsnetwerk. Het is noodzakelijk om deze server als een RADIUS-server te configureren, zodat deze server verbindingsverzoeken van de VPN-server kan ontvangen. Zodra de NPS-server aanvragen begint te ontvangen, worden de verbindingsaanvragen verwerkt en worden autorisatie- en verificatiestappen uitgevoerd voordat een Access-Accept of Access-Reject-bericht naar de VPN-server wordt verzonden.

AD DS-server

De server is een on-premises Active Directory-domein, dat lokale gebruikersaccounts host. Hiervoor moet u de volgende items op de domeincontroller instellen.

- Schakel automatisch inschrijven van certificaten in Groepsbeleid in voor computers en gebruikers

- Maak de VPN-gebruikersgroep

- Maak de VPN-serversgroep

- Maak de NPS-serversgroep

- CA-server

De certificeringsinstantie (CA) -server is een certificeringsinstantie die Active Directory Certificate Services uitvoert. De CA schrijft certificaten in die worden gebruikt voor PEAP client-server-verificatie en maakt certificaten op basis van certificaatsjablonen. Dus eerst moet u certificaatsjablonen maken op de CA. De externe gebruikers die toestemming hebben om verbinding te maken met uw bedrijfsnetwerk moeten een gebruikersaccount hebben in AD DS.

Zorg er ook voor dat uw firewalls het verkeer toestaan dat nodig is om zowel VPN- als RADIUS-communicatie correct te laten werken.

Behalve dat deze serveronderdelen aanwezig zijn, moet u ervoor zorgen dat de clientcomputers die u configureert om VPN te gebruiken, Windows 10 v 1607 of later gebruiken. De Windows 10 VPN-client is in hoge mate configureerbaar en biedt veel opties.

Deze handleiding is bedoeld voor het gebruik van Always On VPN met de RAS-serverrol op een lokaal organisatienetwerk. Probeer geen Remote Access op een virtuele machine (VM) in Microsoft Azure te implementeren.

Voor volledige details en configuratiestappen kunt u dit Microsoft-document raadplegen.

Lees ook: Hoe installeer en gebruik je AutoVPN in Windows 10 om op afstand verbinding te maken.