Verhard Windows Login-wachtwoordbeleid in Windows 10/8/7

Om uw computer te beschermen tegen ongeoorloofd gebruik, biedt Windows 10/8/7 de mogelijkheid om het te beveiligen met een wachtwoord. Een sterk wachtwoord is dus de eerste verdedigingslinie voor wat betreft de beveiliging van uw computer.

Als u de beveiliging van uw Windows-computer wilt verbeteren, kunt u de Windows Login Wachtwoordbeleid gebruik de ingebouwde Lokaal beveiligingsbeleid of secpol.msc. Genest onder de vele instellingen is een handige reeks opties waarmee u het wachtwoordbeleid voor uw computer kunt configureren.

Windows Login Wachtwoordbeleid

Open het lokale beveiligingsbeleid en gebruik het Rennen, type secpol.msc en druk op Enter. Klik in het linkerdeelvenster op Accountbeleid> Wachtwoordbeleid. In het rechterdeelvenster ziet u instellingen voor het configureren van het wachtwoordbeleid.

Dit zijn enkele parameters die u kunt configureren. Dubbelklik op elk om het vak Eigenschappen te openen. In het vervolgkeuzemenu kunt u kiezen en de gewenste optie selecteren. Nadat u ze hebt ingesteld, vergeet u niet op Toepassen / OK te klikken.

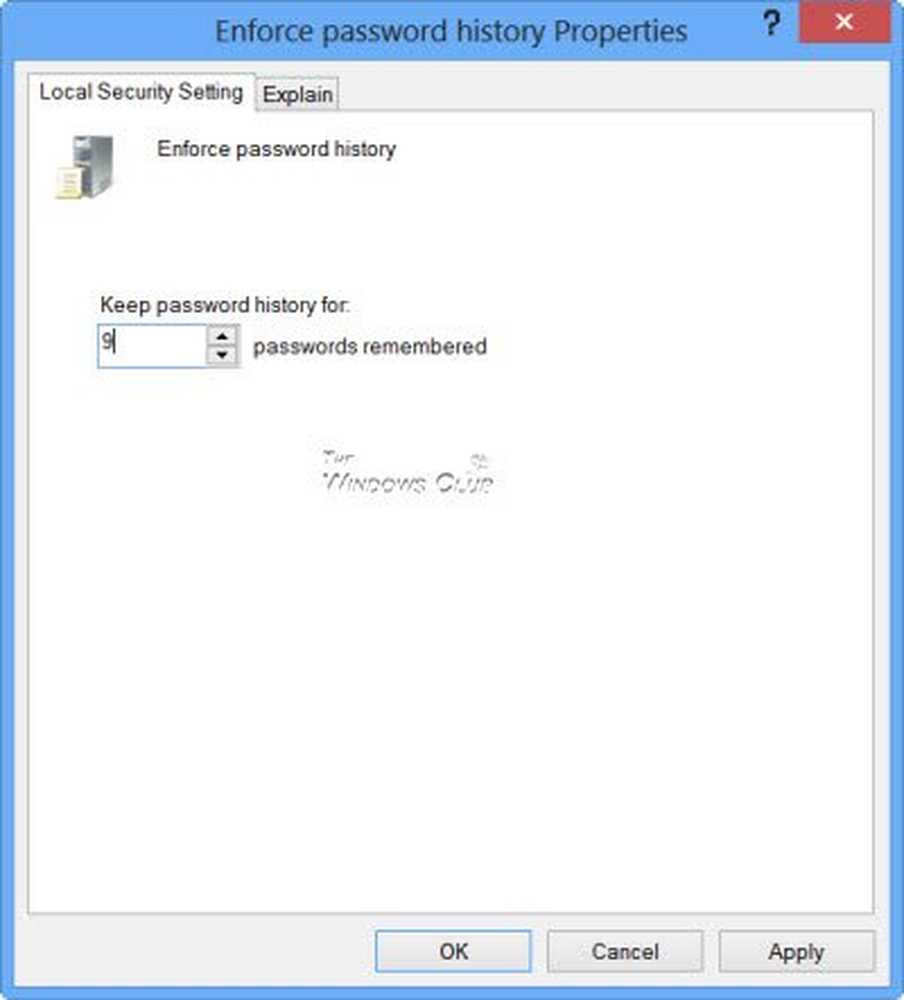

Wachtwoordgeschiedenis afdwingen

Met dit beleid kunt u ervoor zorgen dat gebruikers na een tijdje geen oude wachtwoorden meer en meer gebruiken. Deze instelling bepaalt het aantal unieke nieuwe wachtwoorden die aan een gebruikersaccount moeten worden gekoppeld voordat een oud wachtwoord opnieuw kan worden gebruikt. U kunt elke waarde tussen instellen. De standaardinstelling is 24 voor domeincontrollers en 0 voor zelfstandige servers.

Maximale wachtwoordleeftijd

U kunt gebruikers dwingen hun wachtwoord na een bepaald aantal dagen te wijzigen. U kunt instellen dat wachtwoorden verlopen na een aantal dagen tussen 1 en 999, of u kunt opgeven dat wachtwoorden nooit verlopen door het aantal dagen in te stellen op 0. De standaardinstelling is 42 dagen.

Minimale wachtwoordleeftijd

Hier kunt u de minimale periode afdwingen dat een wachtwoord moet worden gebruikt voordat het kan worden gewijzigd. U kunt een waarde instellen tussen 1 en 998 dagen, of u kunt wijzigingen onmiddellijk toestaan door het aantal dagen in te stellen op 0. De standaardinstelling is 1 op domeincontrollers en 0 op zelfstandige servers. Hoewel deze instelling mogelijk niet bijdraagt aan het versterken van uw wachtwoordbeleid, als u wilt voorkomen dat gebruikers wachtwoorden te vaak wijzigen, kunt u dit beleid instellen.

Minimale wachtwoordlengte

Dit is een belangrijke instelling en u wilt deze mogelijk afdwingen om hackpogingen te voorkomen. U kunt een waarde tussen 1 en 14 tekens instellen, of u kunt vaststellen dat geen wachtwoord vereist is door het aantal tekens in te stellen op 0. De standaardinstelling is 7 op domeincontrollers en 0 op zelfstandige servers.

U kunt desgewenst nog twee instellingen inschakelen. Nadat u hun respectieve Eigenschappen-vakken hebt geopend, selecteert u Ingeschakeld en Toepassen om het beleid in te schakelen.

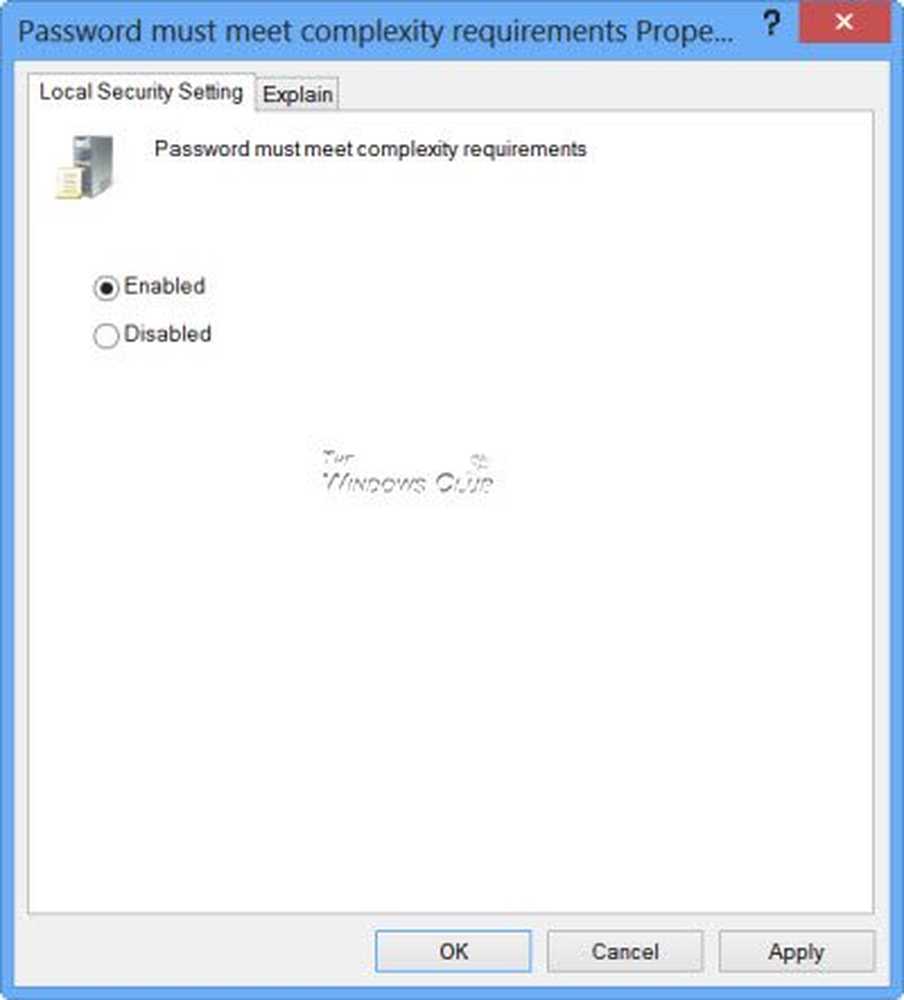

Wachtwoord moet voldoen aan complexiteitsvereisten

Een andere belangrijke instelling die u wilt gebruiken omdat dit wachtwoorden complexer maakt en daarom moeilijk in te halen valt. Als dit beleid is ingeschakeld, moeten wachtwoorden voldoen aan de volgende minimumvereisten:

- Bevat niet de accountnaam van de gebruiker of delen van de volledige naam van de gebruiker die langer zijn dan twee opeenvolgende tekens

- Ten minste zes tekens lang zijn. Bevat tekens uit drie van de volgende vier categorieën:

- Engelse hoofdletters (A tot en met Z)

- Engelse kleine letters (a tot z)

- Basis 10 cijfers (0 tot 9)

- Niet-alfabetische tekens (bijvoorbeeld!, $, #,%)

Bewaar wachtwoorden met behulp van omkeerbare codering

Deze beveiligingsinstelling bepaalt of het besturingssysteem wachtwoorden opslaat met behulp van omkeerbare codering. Het opslaan van wachtwoorden met behulp van omkeerbare codering is in essentie hetzelfde als het opslaan van platte tekstversies van de wachtwoorden. Daarom moet dit beleid nooit worden ingeschakeld tenzij de toepassingsvereisten zwaarder wegen dan de noodzaak om wachtwoordinformatie te beschermen.

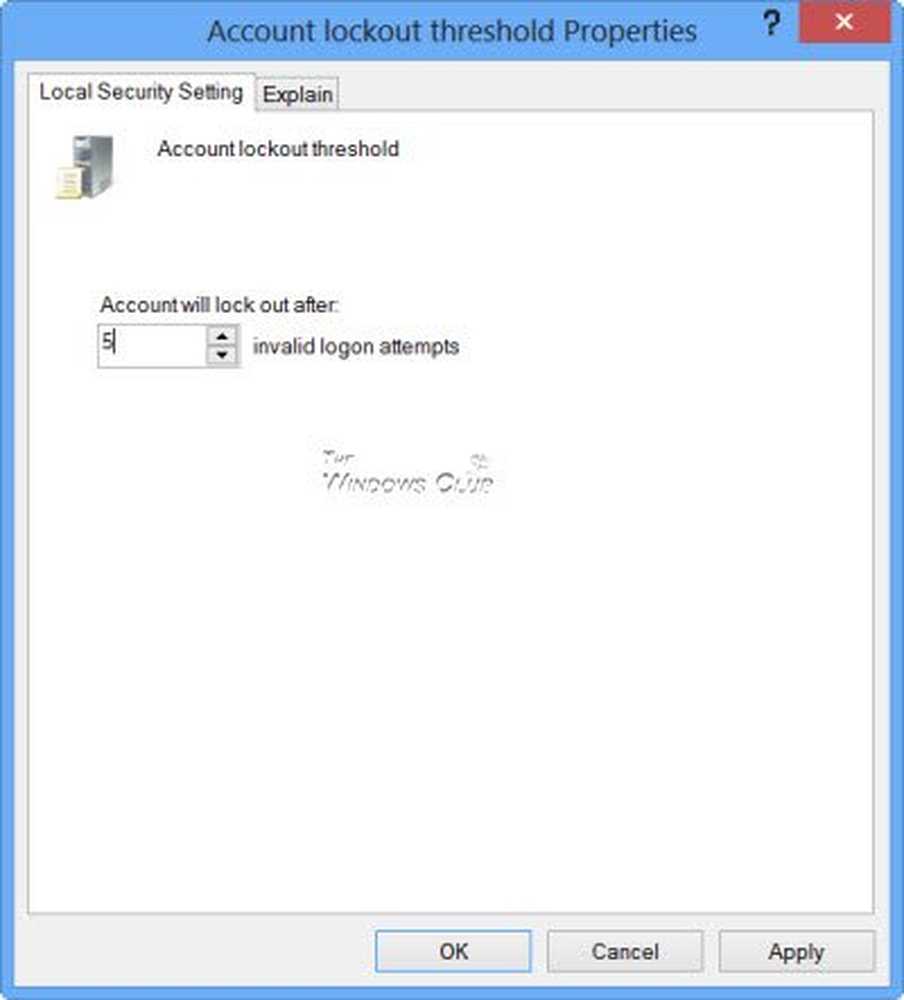

Accountvergrendelingsbeleid in Windows

Om het wachtwoordbeleid verder te versterken, kunt u ook de vergrendelingsduur en drempels instellen, omdat dit potentiële hackers in hun tracks zal stoppen na een bepaald aantal mislukte pogingen. Om deze instellingen te configureren, klikt u in het linkerdeelvenster op Accountvergrendelingsbeleid.

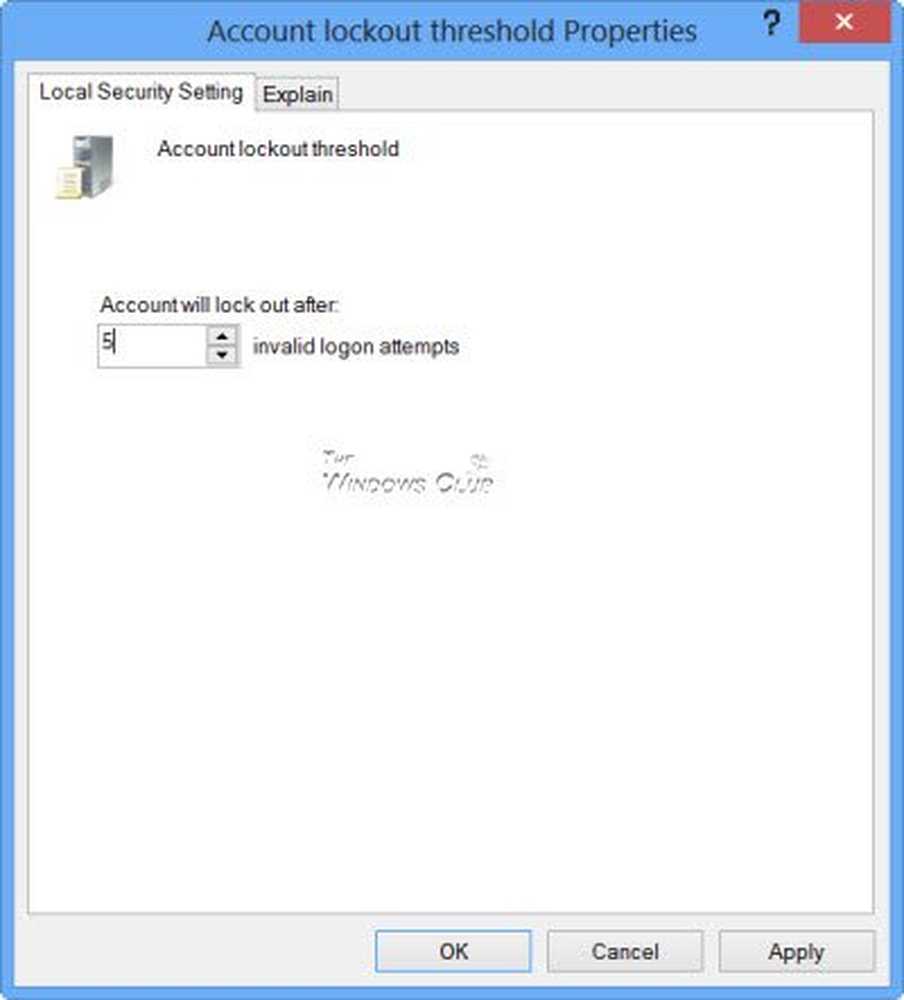

Accountvergrendelingsdrempel voor ongeldige inlognamen

Als u dit beleid instelt, kunt u het aantal ongeldige aanmeldingen bepalen. De standaardwaarde is 0 maar u kunt een getal instellen tussen 0 en 999 mislukte aanmeldingspogingen.

Accountuitsluitingsduur

Met deze instelling kunt u het aantal minuten herstellen dat een geblokkeerd account geblokkeerd blijft voordat het automatisch ontgrendeld wordt. U kunt elke waarde instellen tussen 0 minuten en 99.999 minuten. Dit beleid moet worden ingesteld in combinatie met het accountvergrendelingsdrempelbeleid.

Lezen: Beperk het aantal inlogpogingen in Windows.

Accountvergrendelteller opnieuw instellen na

Deze beveiligingsinstelling bepaalt het aantal minuten dat moet verstrijken na een mislukte aanmeldingspoging voordat de mislukte aanmeldingspogingsteller is gereset naar 0 slechte aanmeldingspogingen. Het beschikbare bereik is 1 minuut tot 99.999 minuten. Dit beleid moet ook worden ingesteld in combinatie met het accountvergrendelingsdrempelbeleid.

Blijf veilig, blijf veilig!

Bewust van AuditPol in Windows? Zo niet, dan wilt u er misschien meer over lezen.